Χάκερ χρησιμοποιούν εικόνα που τράβηξε το διαστημικό τηλεσκόπιο James Webb για να στείλουν κακόβουλο λογισμικό σε υπολογιστές που χρησιμοποιούν το λειτουργικό σύστημα Windows.

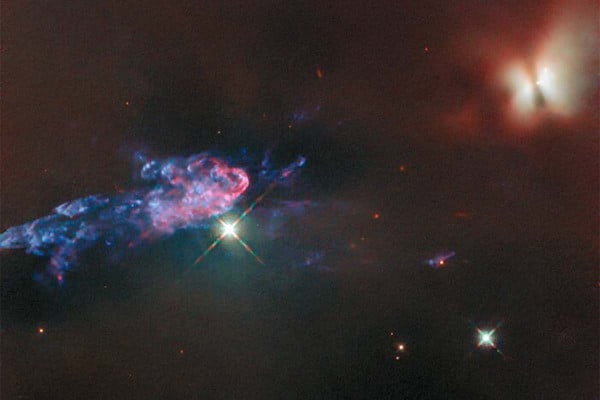

Τον Ιούλιο του 2022, η NASA δημοσίευσε τις πρώτες εικόνες που τραβήχτηκαν από το τηλεσκόπιο James Webb. Ανάμεσά τους ήταν και μια που εμφάνιζε ένα σμήνος γαλαξιών που ονομάζεται SMACS 0723.

Τότε, η NASA την ονόμασε τη βαθύτερη υπέρυθρη εικόνα του σύμπαντος, ενώ οι χιλιάδες γαλαξίες που εμφανιζόταν στην εικόνα διαφημίζονταν σαν τα πιο αμυδρά αντικείμενα που έχουν παρατηρηθεί ποτέ στην υπέρυθρη περιοχή του ηλεκτρομαγνητικού φάσματος.

Ωστόσο, η ίδια εικόνα φαίνεται να “οπλίστηκε” από χάκερς αφού κατάφεραν να προσθέσουν μέσα της ένα κακόβουλο λογισμικό. Η εικόνα που περιέχει το κακόβουλο λογισμικό δεν ανιχνεύεται από τα προγράμματα προστασίας από ιούς.

Πώς αποκτούν πρόσβαση η χάκερ

Ο χάκερ αποκτά πρόσβαση στους υπολογιστές των στόχων του, μέσω μηνυμάτων ηλεκτρονικού «ψαρέματος» (phishing) που περιέχουν ένα έγγραφο του Office, το οποίο είναι σχεδιασμένο να κατεβάζει αυτόματα το κακόβουλο λογισμικό στον υπολογιστή του θύματος. Κατά τη διάρκεια της διαδικασίας, η Securonix παρατήρησε ότι το λογισμικό περιλαμβάνει μια εικόνα που κατέγραψε το διαστημικό τηλεσκόπιο James Webb.

Η ίδια η εικόνα είναι ένα αρχείο jpg και μοιάζει με την χαρακτηριστική φωτογραφία μιας περιοχής του διαστήματος που ονομάζεται SMACS 0723, την οποία το διαστημικό τηλεσκόπιο κατέγραψε νωρίτερα φέτος. Όμως, σύμφωνα με την Securonix, το αρχείο αυτό περιέχει κρυφό κώδικα, ο οποίος μπορεί να προβληθεί αν η εικόνα ελεγχθεί με ένα πρόγραμμα επεξεργασίας κειμένου.

«Η εικόνα περιέχει κακόβουλο κώδικα Base64 μεταμφιεσμένο ως πιστοποιητικό. Κατά τη στιγμή της δημοσίευσης, το συγκεκριμένο αρχείο δεν είχε εντοπιστεί από τα προγράμματα antivirus σύμφωνα με το VirusTotal», έγραψε η Securonix στο blog της.

Ο κρυφός κώδικας λειτουργεί ουσιαστικά ως το βασικό δομικό στοιχείο για το κύριο πρόγραμμα κακόβουλου λογισμικού. Κατά την επίθεση, αποκωδικοποιείται ο κώδικας από το αρχείο της εικόνας και μετατρέπεται σε ένα πρόγραμμα των Windows 64-bit που ονομάζεται msdllupdate.exe και το οποίο στη συνέχεια μπορεί να εκτελεστεί.

Η Securonix διαπίστωσε ότι το πρόγραμμα κακόβουλου λογισμικού προσπαθεί να διατηρήσει την παρουσία του σε έναν υπολογιστή με λειτουργικό Windows, εμφυτεύοντας ένα δυαδικό πρόγραμμα στο κλειδί Run του μητρώου των Windows. Αυτό αναγκάζει τον υπολογιστή να εκκινεί το κακόβουλο λογισμικό κάθε φορά που εκκινείται και το σύστημα. Το κακόβουλο λογισμικό είναι επίσης σχεδιασμένο να λαμβάνει εντολές και να επικοινωνεί με τον διακομιστή εντολών και ελέγχου του χάκερ. Ως εκ τούτου, η επίθεση διευκολύνει τους χάκερ να κατασκοπεύσουν ή και να ελέγχουν εξ αποστάσεως έναν υπολογιστή που έχει «μολυνθεί» από τον ιό.

Δεν είναι η πρώτη φορά που ένας χάκερ χρησιμοποιεί εικόνες για να μολύνει υπολογιστές με κακόβουλο λογισμικό. Με την πάροδο των ετών, οι ερευνητές ασφαλείας έχουν εντοπίσει χάκερ που χρησιμοποιούν εικόνες ως έναν διακριτικό τρόπο για να κρύβουν τα κακόβουλα λογισμικά τους ή για να επικοινωνούν με αυτά.

Πηγή: Ethnos.gr